[ SWU SWING 32th./SWING Forensics ]Forensics 3주차.2025-04-07 18:49:43보호되어 있는 글입니다.

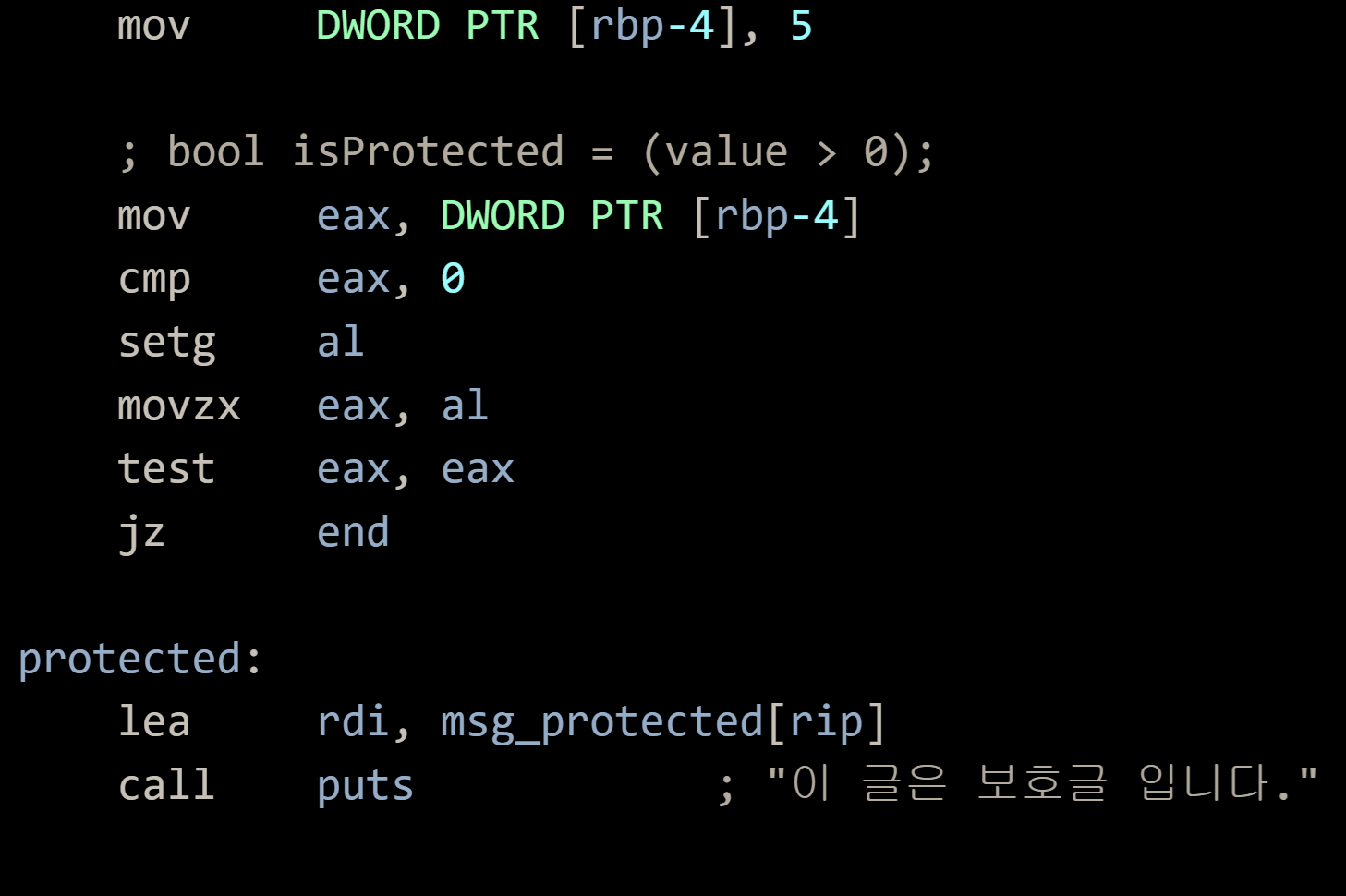

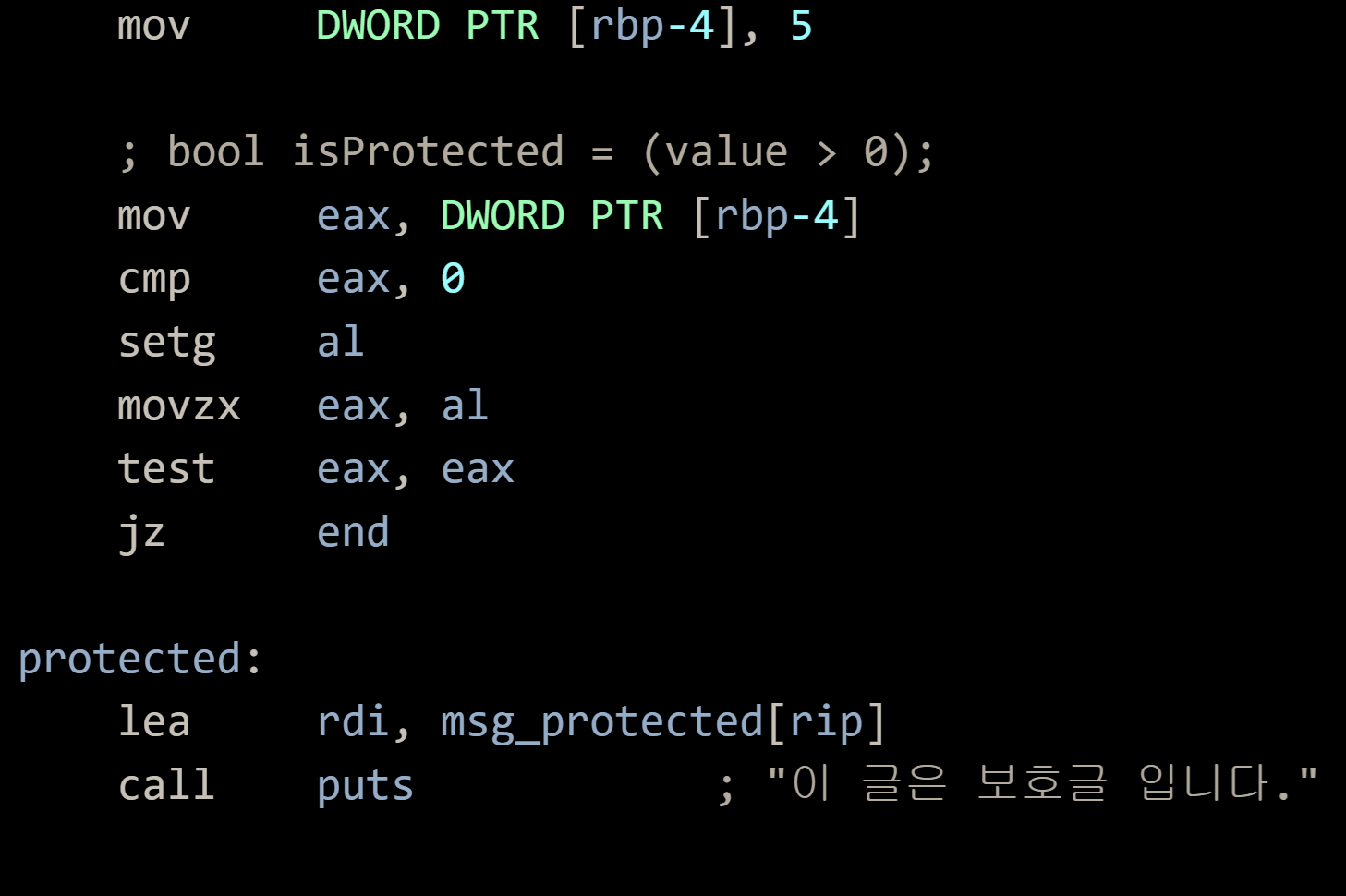

[ SWU SWING 32th./SWING Forensics ]Forensics 3주차.2025-04-07 18:49:43보호되어 있는 글입니다. [ SWU SWING 32th./SWING Reversing ]Reversing 3주차.2025-04-03 19:44:41보호되어 있는 글입니다.

[ SWU SWING 32th./SWING Reversing ]Reversing 3주차.2025-04-03 19:44:41보호되어 있는 글입니다. [ SWU SWING 32th./SWING Forensics ]Forensics 2주차. Volatility 포렌식 실습2025-04-01 01:22:59보호되어 있는 글입니다.

[ SWU SWING 32th./SWING Forensics ]Forensics 2주차. Volatility 포렌식 실습2025-04-01 01:22:59보호되어 있는 글입니다. [ SWU SWING 32th./SWING Reversing ]Reversing 2주차. PE 구조, readELF, OllyDBG 사용해보기.2025-03-31 18:39:09보호되어 있는 글입니다.

[ SWU SWING 32th./SWING Reversing ]Reversing 2주차. PE 구조, readELF, OllyDBG 사용해보기.2025-03-31 18:39:09보호되어 있는 글입니다. [ SWU SWING 32th./SWING Forensics ]Forensics 1주차. PNG, ZIP Structure and Steganography2025-03-22 16:34:09보호되어 있는 글입니다.

[ SWU SWING 32th./SWING Forensics ]Forensics 1주차. PNG, ZIP Structure and Steganography2025-03-22 16:34:09보호되어 있는 글입니다. [ SWU SWING 32th./SWING Reversing ]Reversing 1주차. 정적 분석과 동적 분석2025-03-22 12:06:57보호되어 있는 글입니다.

[ SWU SWING 32th./SWING Reversing ]Reversing 1주차. 정적 분석과 동적 분석2025-03-22 12:06:57보호되어 있는 글입니다.- [ 보안(해킹) 공부🏳️ ]Responder를 통한 AD 해시 탈취 실습 (LLMNR & NBT-NS Poisoning)2025-03-13 13:11:49LLMNR & NBT-NS PoisoningLLMNR/NBT-NS는 래거시 브로드캐스트 기반으로 동작하기 때문에, 인증이 없는 상태에서 네트워크에 요청을 전송한다. LLMNR/Nbt-NS Poisoning은 이런 취약한 점들을 이용해 LLMNR/Nbt-NS 브로드캐스트 요청을 받았을 때 공격자가 Net-NTLM 인증 트래픽을 피해자에게 보내 마치 호스트가 존재했던 것처럼 착각하는 방식으로 작동한다. Windows Active Directory 관련 주제를 탐색해보며 대표적인 공격에 해당한다는 것을 알게 되었고, 이번에 Responder 라는 LLMNR/Nbt-NS 공격 툴을 사용한 결과물들을 담아보려고 한다. ❎실습 과정은 https://academy.hackthebox.com/module/details..

[ Develop./C-C++ ]백준 2193번 = 이친수 (C/C++)2025-01-25 17:53:32미친수 이친수를 풀어보려고 한다.오마이갓 너무 쉬운 문제인데 엄청 헤맸다!!!!!!! 이참에 dp 문제에 대한 접근 방식을 확실히 해보려고 한다. 문제0과 1로만 이루어진 수를 이진수라 한다. 이러한 이진수 중 특별한 성질을 갖는 것들이 있는데, 이들을 이친수(pinary number)라 한다. 이친수는 다음의 성질을 만족한다.이친수는 0으로 시작하지 않는다.이친수에서는 1이 두 번 연속으로 나타나지 않는다. 즉, 11을 부분 문자열로 갖지 않는다.예를 들면 1, 10, 100, 101, 1000, 1001 등이 이친수가 된다. 하지만 0010101이나 101101은 각각 1, 2번 규칙에 위배되므로 이친수가 아니다.N(1 ≤ N ≤ 90)이 주어졌을 때, N자리 이친수의 개수를 구하는 프로그램을..

[ Develop./C-C++ ]백준 2193번 = 이친수 (C/C++)2025-01-25 17:53:32미친수 이친수를 풀어보려고 한다.오마이갓 너무 쉬운 문제인데 엄청 헤맸다!!!!!!! 이참에 dp 문제에 대한 접근 방식을 확실히 해보려고 한다. 문제0과 1로만 이루어진 수를 이진수라 한다. 이러한 이진수 중 특별한 성질을 갖는 것들이 있는데, 이들을 이친수(pinary number)라 한다. 이친수는 다음의 성질을 만족한다.이친수는 0으로 시작하지 않는다.이친수에서는 1이 두 번 연속으로 나타나지 않는다. 즉, 11을 부분 문자열로 갖지 않는다.예를 들면 1, 10, 100, 101, 1000, 1001 등이 이친수가 된다. 하지만 0010101이나 101101은 각각 1, 2번 규칙에 위배되므로 이친수가 아니다.N(1 ≤ N ≤ 90)이 주어졌을 때, N자리 이친수의 개수를 구하는 프로그램을..