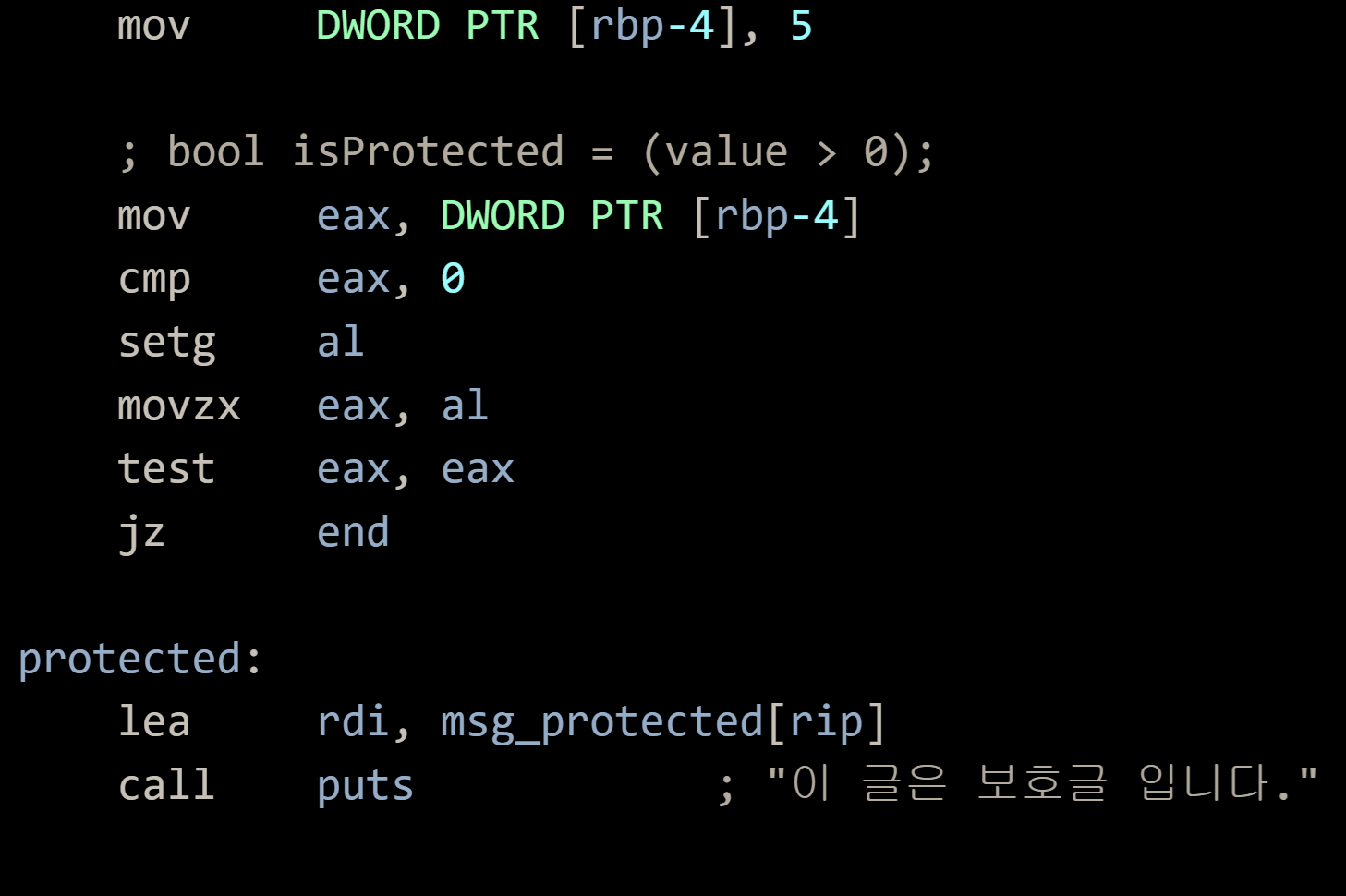

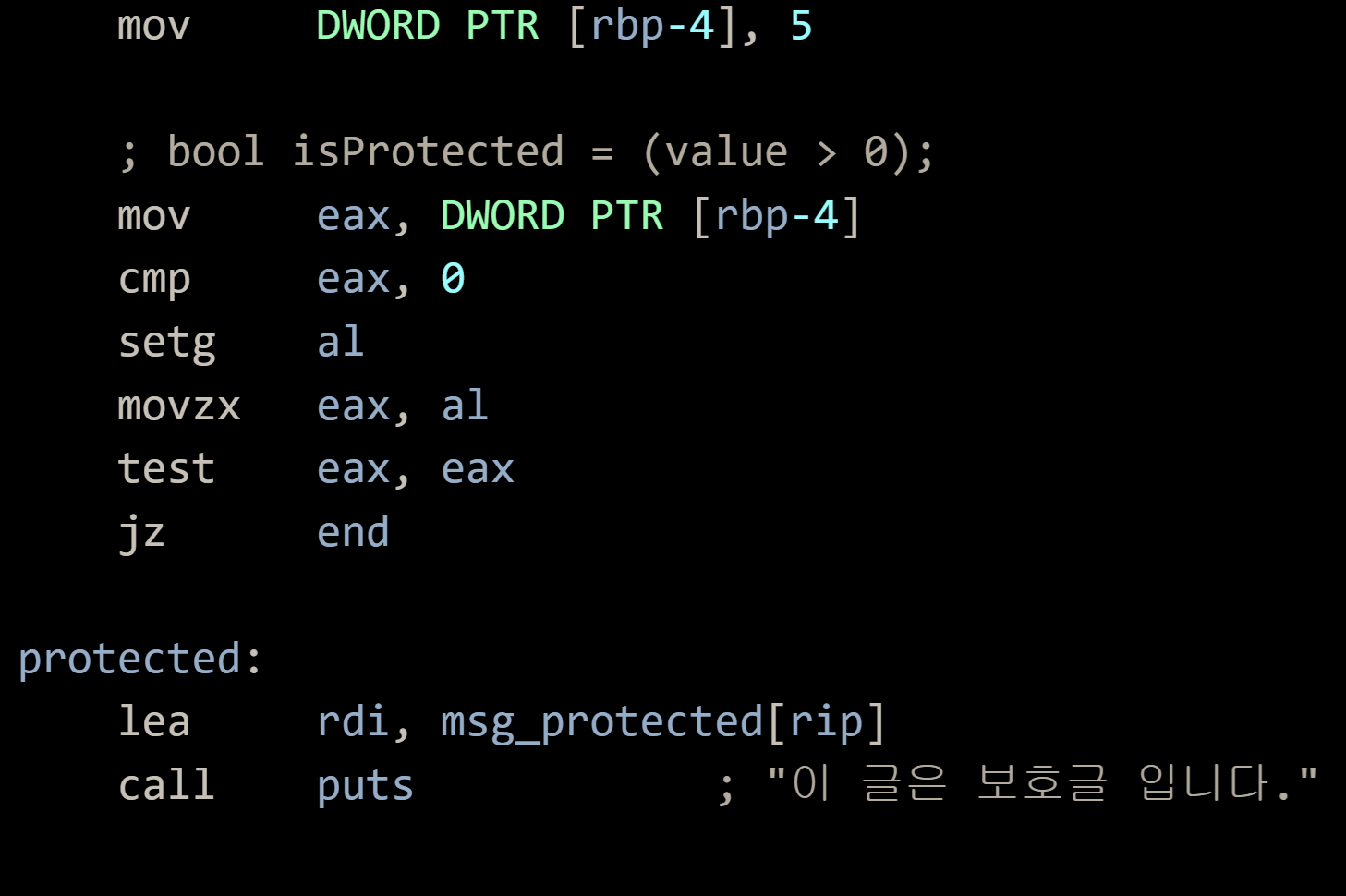

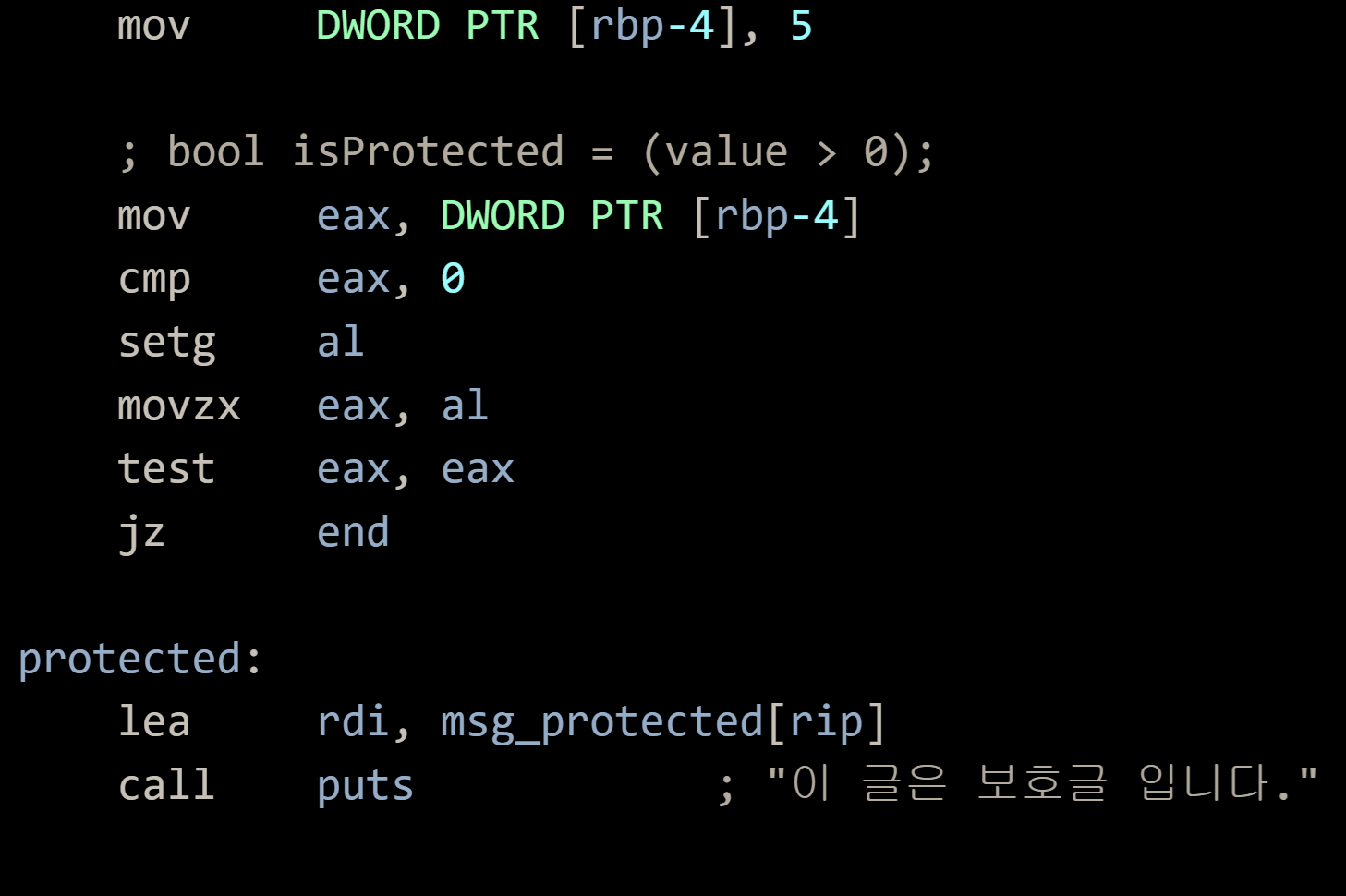

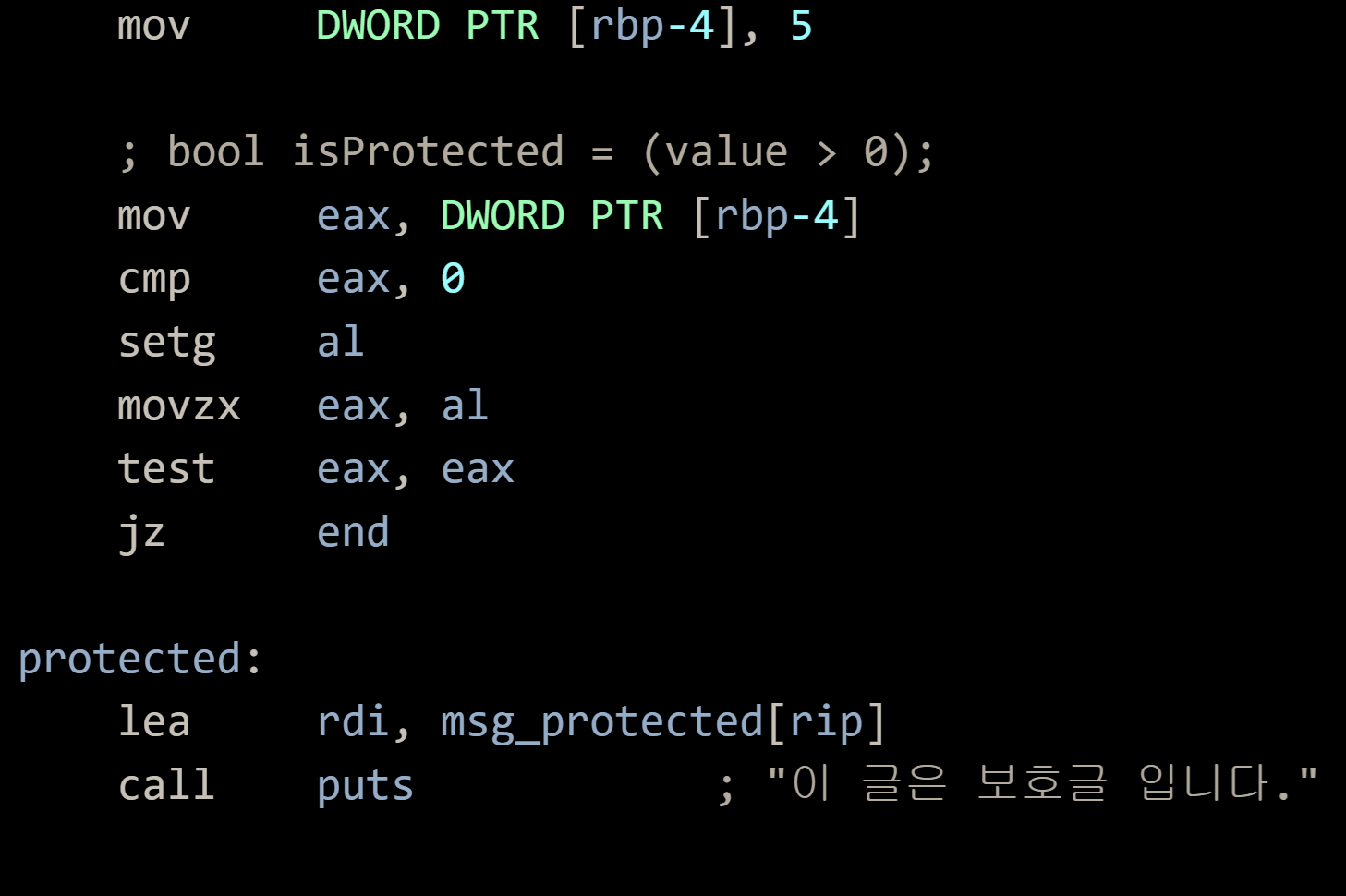

[ SWU SWING 32th./SWING Web Hacking ]Web Hacking 5주차. Order by SQLi 실습, SQLi WriteUp2024-11-03 23:42:56보호되어 있는 글입니다.

[ SWU SWING 32th./SWING Web Hacking ]Web Hacking 5주차. Order by SQLi 실습, SQLi WriteUp2024-11-03 23:42:56보호되어 있는 글입니다. [ SWU SWING 32th./SWING Web Hacking ]Web Hacking 5주차. SQL-Injection, MySQL 실습 문서화2024-11-01 13:09:22보호되어 있는 글입니다.

[ SWU SWING 32th./SWING Web Hacking ]Web Hacking 5주차. SQL-Injection, MySQL 실습 문서화2024-11-01 13:09:22보호되어 있는 글입니다. [ 보안(해킹) 공부🏳️ ]암호학 기초 : 다양한 암호화 기초 정리본2024-10-09 17:52:37모듈러 연산A mod B = R A를 B로 나누면 몫은 Q이고 나머지는 R이다. ( A= B * Q + R) 모듈러 합동1 mod 56 mod 511 mod 516 mod 521 mod 5다음의 나머지 R은 모두 1이기 때문에, 이들은 모듈러 입장에서 합동이다. 21과 1은 모듈 5에 대한 합동 관계다.21 = 1(mod 5)21 mod 5헷갈릴 수 있으니까 주의.. 이때 모듈러 역원은, 이 값을 만족하는 b 값을 구하는거다. 이 말은 즉, 이걸 만족하는 값을 구하라는 것이다. 결국 이를 만족하는 b의 값은 3인거다. 왜 0이 아니라 x와 -2가 2에 대한 합동관계일까?해당하는 답에 나머지 값을 더했을 때, (mod n)으로 나누어 떨어지는가? 나머지가 음수던 양수던, 부호를 바꿔서 해당하는 답..

[ 보안(해킹) 공부🏳️ ]암호학 기초 : 다양한 암호화 기초 정리본2024-10-09 17:52:37모듈러 연산A mod B = R A를 B로 나누면 몫은 Q이고 나머지는 R이다. ( A= B * Q + R) 모듈러 합동1 mod 56 mod 511 mod 516 mod 521 mod 5다음의 나머지 R은 모두 1이기 때문에, 이들은 모듈러 입장에서 합동이다. 21과 1은 모듈 5에 대한 합동 관계다.21 = 1(mod 5)21 mod 5헷갈릴 수 있으니까 주의.. 이때 모듈러 역원은, 이 값을 만족하는 b 값을 구하는거다. 이 말은 즉, 이걸 만족하는 값을 구하라는 것이다. 결국 이를 만족하는 b의 값은 3인거다. 왜 0이 아니라 x와 -2가 2에 대한 합동관계일까?해당하는 답에 나머지 값을 더했을 때, (mod n)으로 나누어 떨어지는가? 나머지가 음수던 양수던, 부호를 바꿔서 해당하는 답.. [ SWU SWING 32th./SWING Web Hacking ]Web Hacking 4주차. 칼리 리눅스에 DVWA 설치하기 + 과제 22024-10-01 20:36:55보호되어 있는 글입니다.

[ SWU SWING 32th./SWING Web Hacking ]Web Hacking 4주차. 칼리 리눅스에 DVWA 설치하기 + 과제 22024-10-01 20:36:55보호되어 있는 글입니다. [ SWU SWING 32th./SWING Web Hacking ]Web Hacking 4주차. MySQL 명령어와 SQL Injection 관련 문제2024-09-26 19:21:50보호되어 있는 글입니다.

[ SWU SWING 32th./SWING Web Hacking ]Web Hacking 4주차. MySQL 명령어와 SQL Injection 관련 문제2024-09-26 19:21:50보호되어 있는 글입니다. [ SWU SWING 32th./SWING Web Hacking ]Web hacking 3주차. Dreamhack csrf-1,2 / [Root Me] CSRF-0 protection WriteUP2024-09-23 23:56:32보호되어 있는 글입니다.

[ SWU SWING 32th./SWING Web Hacking ]Web hacking 3주차. Dreamhack csrf-1,2 / [Root Me] CSRF-0 protection WriteUP2024-09-23 23:56:32보호되어 있는 글입니다. [ SWU SWING 32th./SWING Web Hacking ]Web hacking 3주차. 웹 구성/ 웹 리소스/ CSRF/ SSRF2024-09-22 18:06:56보호되어 있는 글입니다.

[ SWU SWING 32th./SWING Web Hacking ]Web hacking 3주차. 웹 구성/ 웹 리소스/ CSRF/ SSRF2024-09-22 18:06:56보호되어 있는 글입니다. [ SWU SWING 32th./SWING Web Hacking ]Web Hacking 2주차. Cookie/ Session/ XSS.2024-09-12 20:06:22보호되어 있는 글입니다.

[ SWU SWING 32th./SWING Web Hacking ]Web Hacking 2주차. Cookie/ Session/ XSS.2024-09-12 20:06:22보호되어 있는 글입니다.