[ Virtual Machine./침입 탐지 로그 분석 ][Suricata] XSS 취약점 공격 탐지 rules 작성하기 /(+탐지해보기)2024-07-09 23:41:17이전 게시글https://spacefriend.tistory.com/44 [Suricata] Suricata RULES 알아보기 (IP, TCP, UDP, ICMP)Suricata 7.0.6USAGE: suricata [OPTIONS] [BPF FILTER] -c : path to configuration file -T : test configuration file (use with -c) -i : run in pcap live mode -F : bpf filter file -r : run in pcap file/offline mode -q ..spacefriend.tistory.comSuricata Rule을 활용해 손에 익히기 위해 간단한 탐지 실습을 진행해볼 것이다. 본격적으로 Suricata..

[ Virtual Machine./침입 탐지 로그 분석 ][Suricata] XSS 취약점 공격 탐지 rules 작성하기 /(+탐지해보기)2024-07-09 23:41:17이전 게시글https://spacefriend.tistory.com/44 [Suricata] Suricata RULES 알아보기 (IP, TCP, UDP, ICMP)Suricata 7.0.6USAGE: suricata [OPTIONS] [BPF FILTER] -c : path to configuration file -T : test configuration file (use with -c) -i : run in pcap live mode -F : bpf filter file -r : run in pcap file/offline mode -q ..spacefriend.tistory.comSuricata Rule을 활용해 손에 익히기 위해 간단한 탐지 실습을 진행해볼 것이다. 본격적으로 Suricata.. [ Virtual Machine./침입 탐지 로그 분석 ][Suricata] Suricata RULES 알아보기 (IP, TCP, UDP, ICMP)2024-07-08 19:57:47Suricata 7.0.6USAGE: suricata [OPTIONS] [BPF FILTER] -c : path to configuration file -T : test configuration file (use with -c) -i : run in pcap live mode -F : bpf filter file -r : run in pcap file/offline mode -q ..

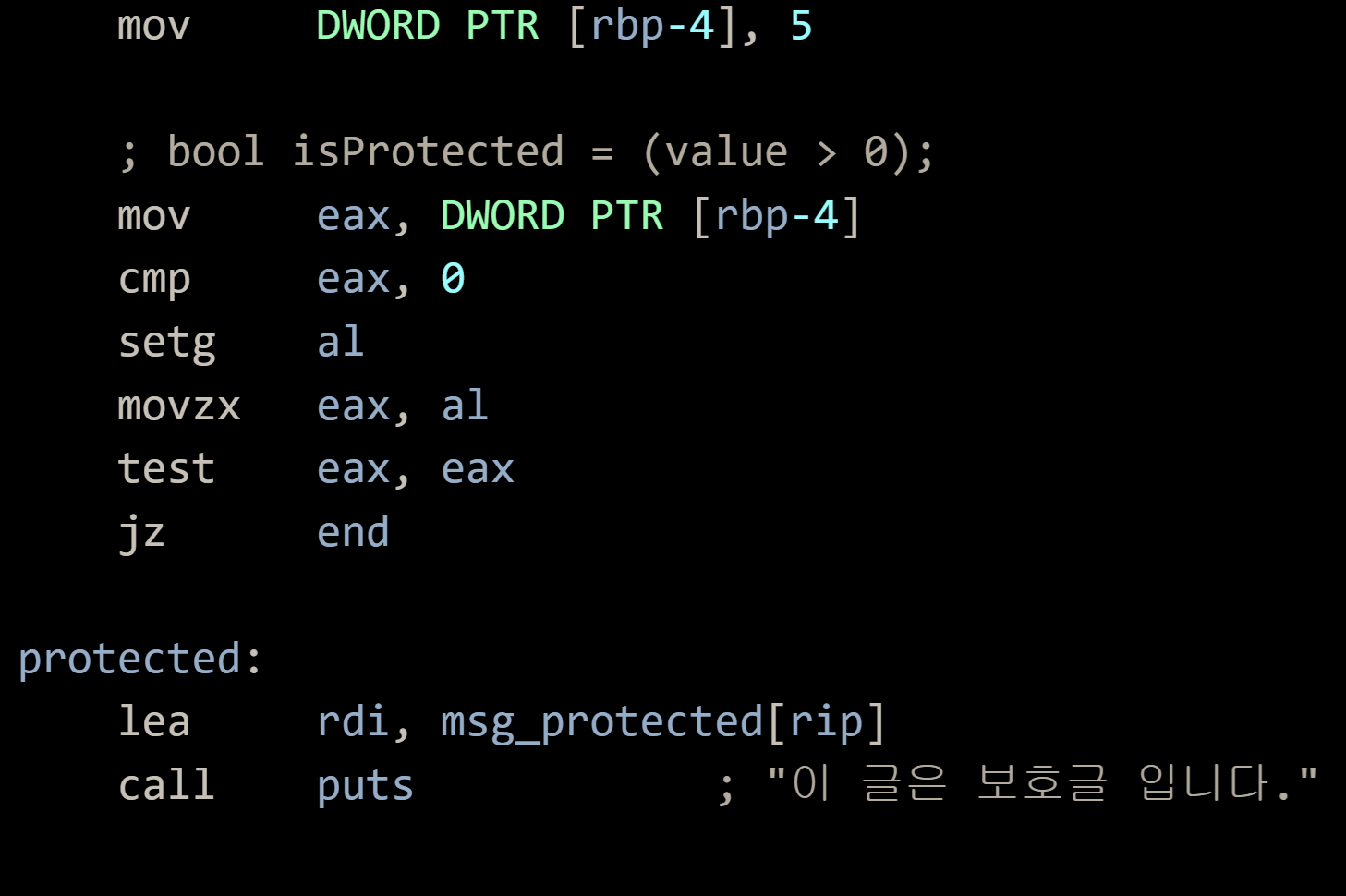

[ Virtual Machine./침입 탐지 로그 분석 ][Suricata] Suricata RULES 알아보기 (IP, TCP, UDP, ICMP)2024-07-08 19:57:47Suricata 7.0.6USAGE: suricata [OPTIONS] [BPF FILTER] -c : path to configuration file -T : test configuration file (use with -c) -i : run in pcap live mode -F : bpf filter file -r : run in pcap file/offline mode -q .. [ 보안(해킹) 공부🏳️/웹 해킹 ]웹 해킹(Web Hacking). CSRF 교차 사이트 요청 위조2024-07-02 21:09:59보호되어 있는 글입니다.

[ 보안(해킹) 공부🏳️/웹 해킹 ]웹 해킹(Web Hacking). CSRF 교차 사이트 요청 위조2024-07-02 21:09:59보호되어 있는 글입니다. [ 보안(해킹) 공부🏳️/웹 해킹 ]웹 해킹 (Web Hacking). XSS 클라이언트 사이드 취약점2024-07-01 22:32:47Stored XSS1. 악성스크립트가 서버에 저장2. 서버의 응답에 XSS가 담겨옴드림핵 툴즈를 이용해서 이용자의 접속 기록을 저장하는 랜덤 URL을 생성한다./flag의 입력창에 URL과 document.cookie를 입력한 후, 접속 기록을 확인해본다.flag가 나타나는 것을 알 수 있다.#2. /memo에 임의 이용자의 쿠키 정보를 확인하기@app.route("/memo")def memo(): global memo_text text = request.args.get("memo", "") memo_text += text + "\n" return render_template("memo.html", memo=memo_text)/vuln에서 발생하는 xss 취약점을 통해 쿠키를 탈취..

[ 보안(해킹) 공부🏳️/웹 해킹 ]웹 해킹 (Web Hacking). XSS 클라이언트 사이드 취약점2024-07-01 22:32:47Stored XSS1. 악성스크립트가 서버에 저장2. 서버의 응답에 XSS가 담겨옴드림핵 툴즈를 이용해서 이용자의 접속 기록을 저장하는 랜덤 URL을 생성한다./flag의 입력창에 URL과 document.cookie를 입력한 후, 접속 기록을 확인해본다.flag가 나타나는 것을 알 수 있다.#2. /memo에 임의 이용자의 쿠키 정보를 확인하기@app.route("/memo")def memo(): global memo_text text = request.args.get("memo", "") memo_text += text + "\n" return render_template("memo.html", memo=memo_text)/vuln에서 발생하는 xss 취약점을 통해 쿠키를 탈취.. [ 보안(해킹) 공부🏳️/웹 해킹 ]웹 해킹(Web Hacking). 쿠키 & 세션2024-07-01 20:48:01🍪쿠키 웹 서버에서 클라이언트를 기억하기 위한 단위.클라이언트는 서버에 요청을 보낼 때마다 쿠키를 포함하고, 서버는 해당 쿠키를 통해 클라이언트를 식별함.(Key, Value로 이루어짐) HTTP 프로토콜에서는 Connectionless, Stateless의 특징을 가지고 있는데,쿠키는 이 특성을 가진 HTTP의 상태를 유지하게 해줌 (기억) Connectionless하나의 요청에 하나의 응답 후 연결 종료( 연속적 X. 매번 끊어져 다시 새로운 연결)Stateless통신이 끝난 후 상태 정보를 저장하지 않는 것. 서버에서 쿠키를 설정하는 방법HTTP 응답 중 헤더에 쿠키 설정 헤더(Set-Cookie)를 추가한다.from flask import Flask, make_responseapp = Flask..

[ 보안(해킹) 공부🏳️/웹 해킹 ]웹 해킹(Web Hacking). 쿠키 & 세션2024-07-01 20:48:01🍪쿠키 웹 서버에서 클라이언트를 기억하기 위한 단위.클라이언트는 서버에 요청을 보낼 때마다 쿠키를 포함하고, 서버는 해당 쿠키를 통해 클라이언트를 식별함.(Key, Value로 이루어짐) HTTP 프로토콜에서는 Connectionless, Stateless의 특징을 가지고 있는데,쿠키는 이 특성을 가진 HTTP의 상태를 유지하게 해줌 (기억) Connectionless하나의 요청에 하나의 응답 후 연결 종료( 연속적 X. 매번 끊어져 다시 새로운 연결)Stateless통신이 끝난 후 상태 정보를 저장하지 않는 것. 서버에서 쿠키를 설정하는 방법HTTP 응답 중 헤더에 쿠키 설정 헤더(Set-Cookie)를 추가한다.from flask import Flask, make_responseapp = Flask..